misc考核

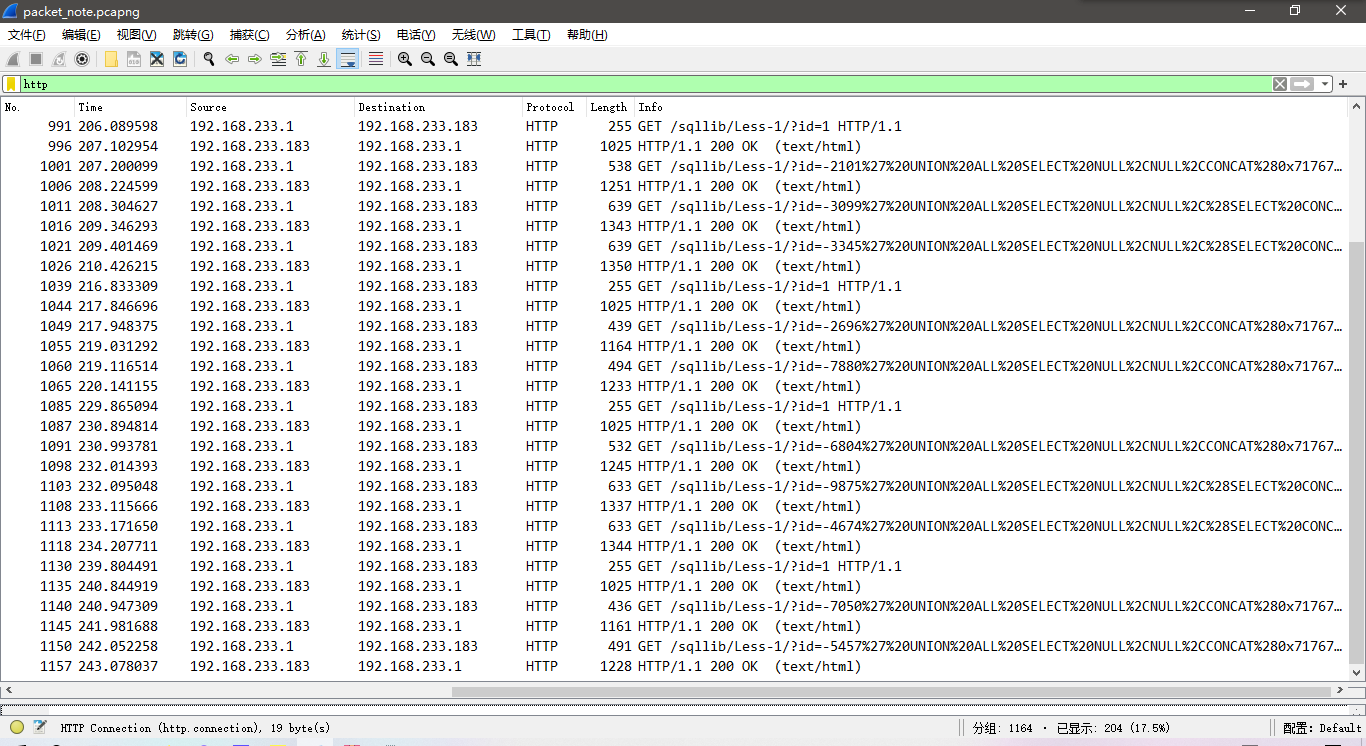

一道目标明确的流量包取证

首先用wireshark打开流量包一看是get型请求的联合查询注入,搜索http来过滤信息

然后就打开ok后缀的请求包(肯定是从后往前找)

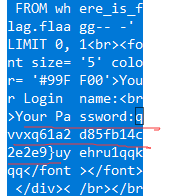

率先找到后半段flag

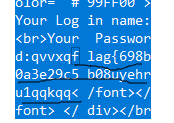

往前找还有前半段

千万别急,有坑啊,发现前半段和后半段都有重复的地方,所以组合起来是:flag{698b0a3e29c5b0861a2d85fb14c2e2e9}

之前在buu上刷过一题更难的一题,有点类似,是叫sqltest的基于get型的时间盲注的流量包取证有点小离谱

一道令人头皮发麻的签到:

好!签到题,自信满满的打开,第一层解压:flag在里面哦

第二层:打开看看(zip伪加密)

第三层:你这么聪明看看就懂了 乱码,好!直接夹断😂

原本想一个一个去试一试,试一下是啥编码的但是看到

5m在打开的一瞬间我的电脑卡了,所有的在线翻译网站都被搞爆了,就离谱😂